Настройка роутера B7 прошивка 2.5.2

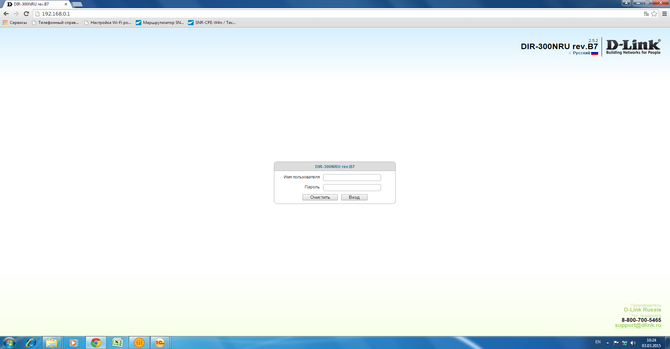

На компьютере открываем любой доступный браузер. И прописываем адрес 192.168.0.1 (стандартный адрес роутеров D-LINK) / Enter.Попадаем в веб-интерфейс роутера. Вводим имя admin. Пароль admin.

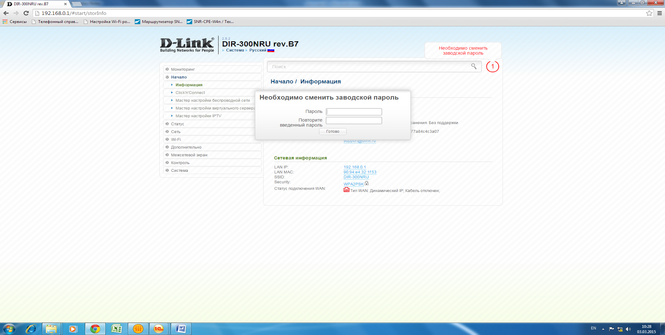

При первом включении роутер попросит установить новый пароль. Поскольку данная прошивка не позволяет устанавливать одинаковые логин и пароль. Необходимо выставить пароль : password. Во избежании проблем в входом , если возникнет авария у клиента.

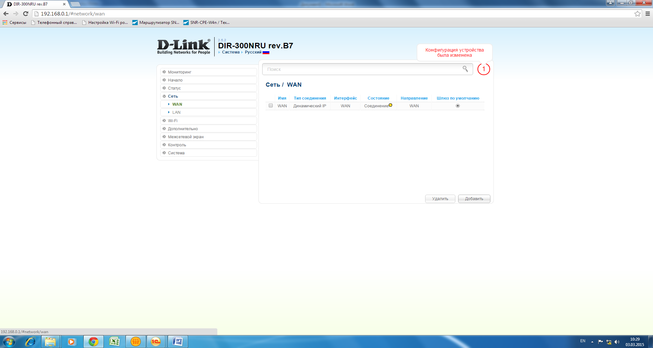

Во вкладке «Сеть» выбираем пункт WAN.Попадаем на следующую страницу:

Нажимаем на пункт «Добавить». Попадаем на страницу настройки соединения.

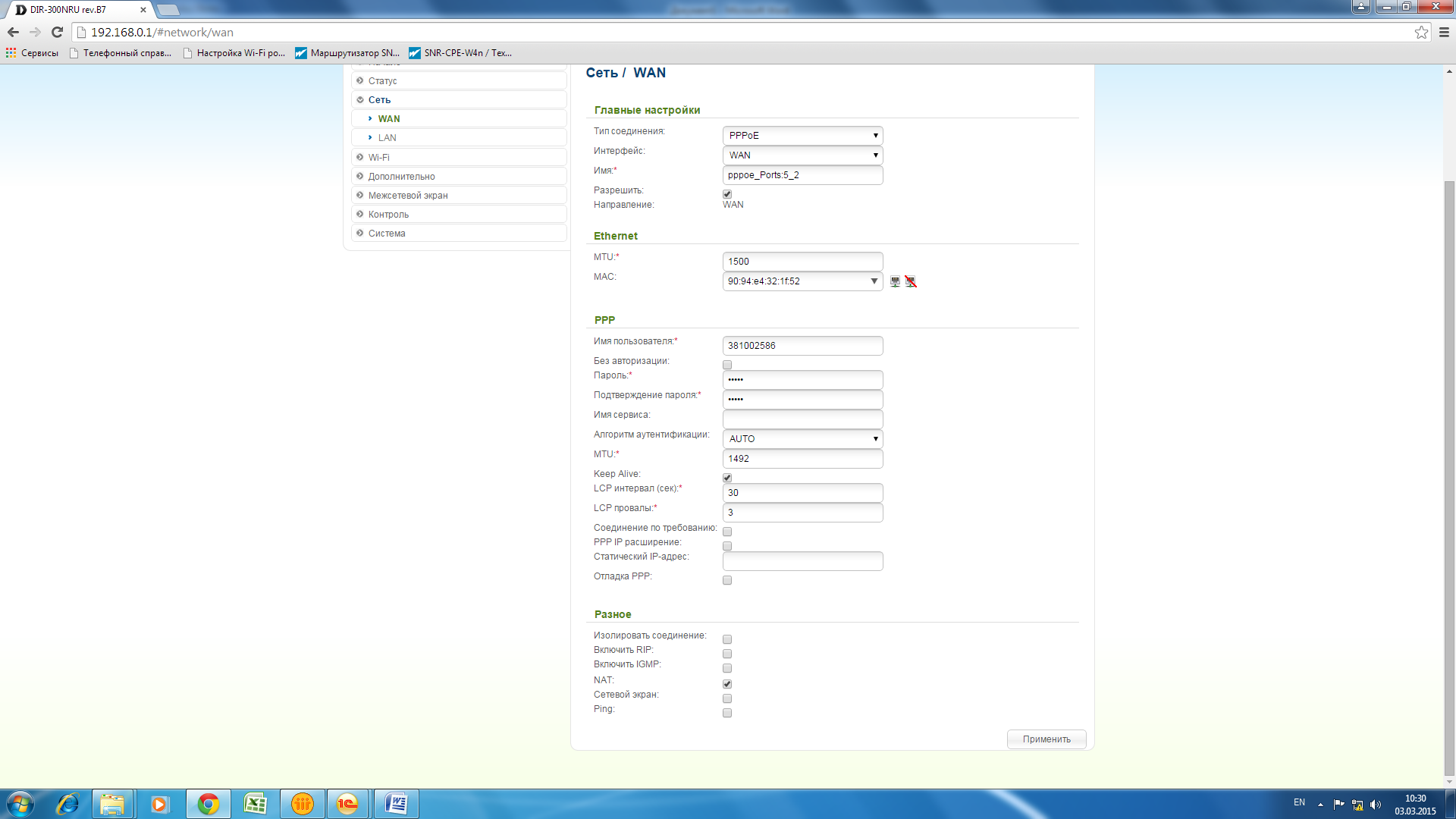

В разделе «Главные настройки» необходимо выбрать :

«Тип соединения» – PPPoE.

«Порт»: ничего не меняем.

«Имя» – оставляем по умолчанию.

«Разрешить»: Обязательно должна стоять активная.

«Направление»: WAN

В разделе «Ethernet» :

«MTU«– оставляем по умолчанию. 1500.

«MAC» - оставляем по умолчанию в большинстве случаев. (на ранних прошивках была проблема, пока не клонируем MACадрес компьютера (две зеленых стрелочки) IPTVмогло не работать, как и выход и интернет). Сейчас этого делать не надо.

PPP

«Имя пользователя» : прописываем номер лицевого номера абонента.

Без авторизации – не трогать данную настройку.

Пароль – прописываем из договора, и соответственно подтверждаем его.

Имя сервиса: не трогать.

Алгоритм авторизации: не трогать.

Все нижеследующие пункты настройке не подлежат.

Переходим к разделу «Разное»

Из пяти пунктов которого оставляем активной ТОЛЬКО пункт NAT. Без которого вы не сможете выйти в интернет. Нажимаем Сохранить.

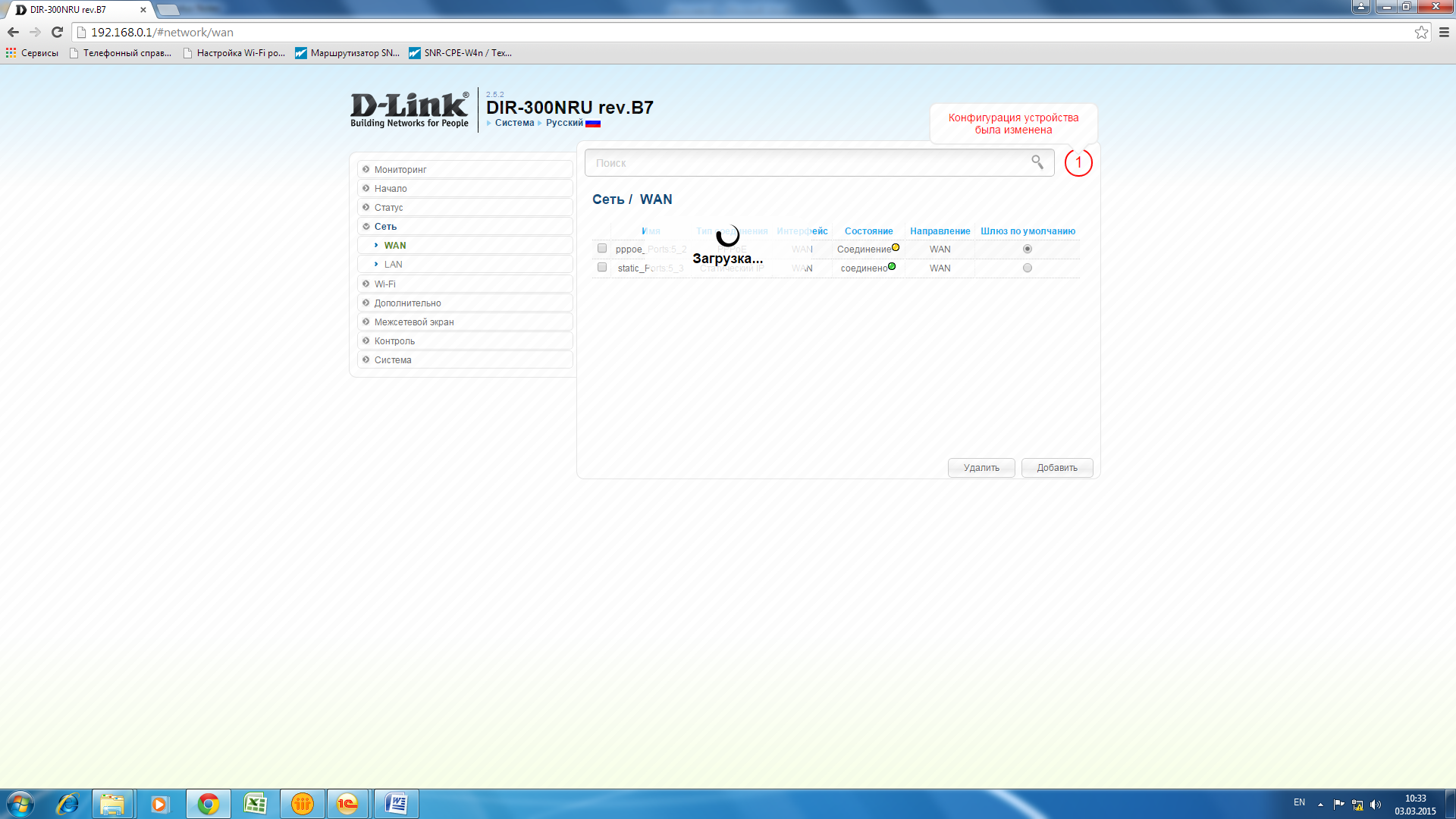

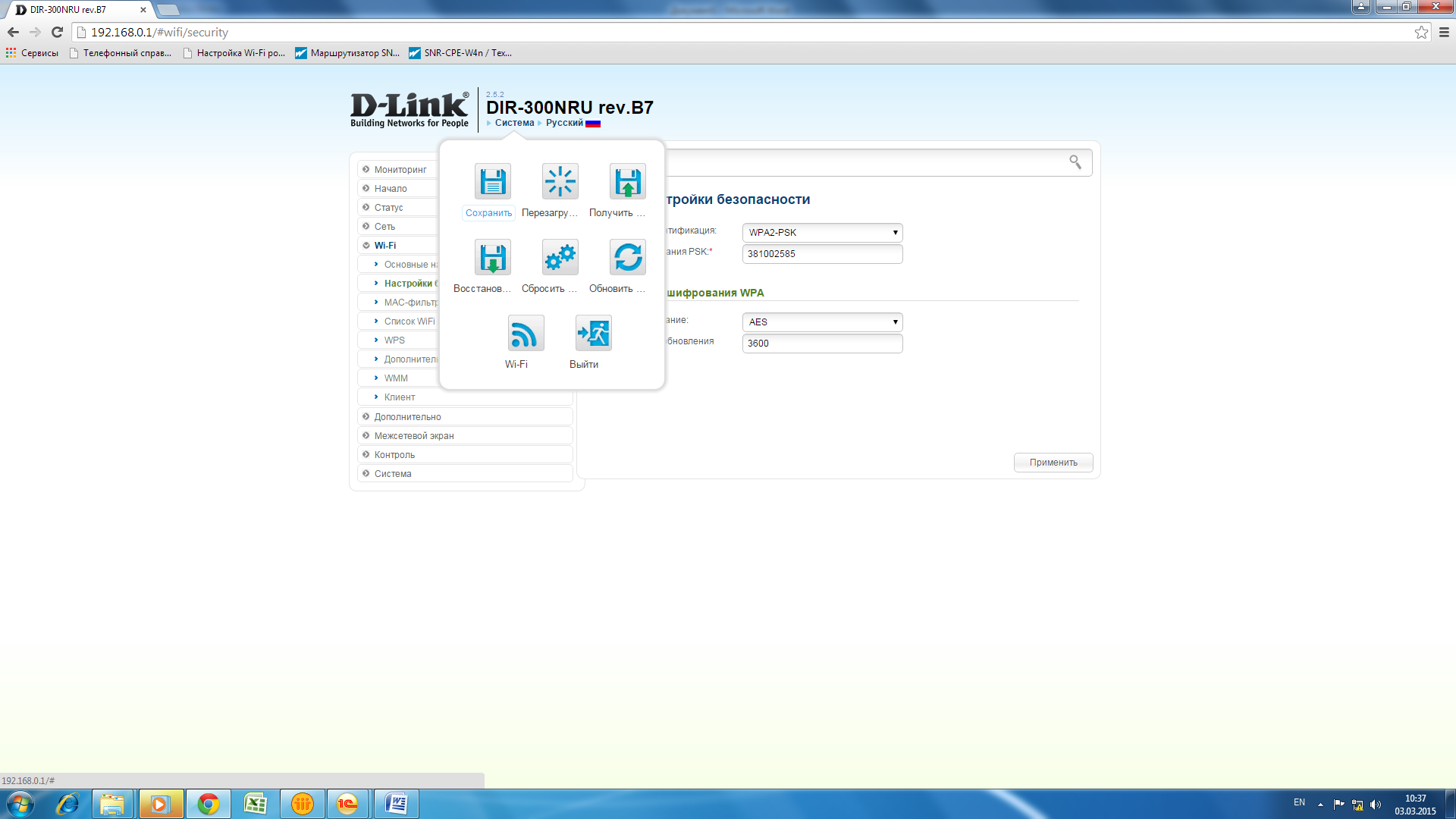

Вверху появляется значок 1, который показывает, что данные нужно сохранить еще раз .

Но, как показывает практика, на некоторых прошивках функция сохранения корректно не работает, и при аварийном выключении питания все настройки роутера сбрасываются, в результате необходима повторная настройка роутера.

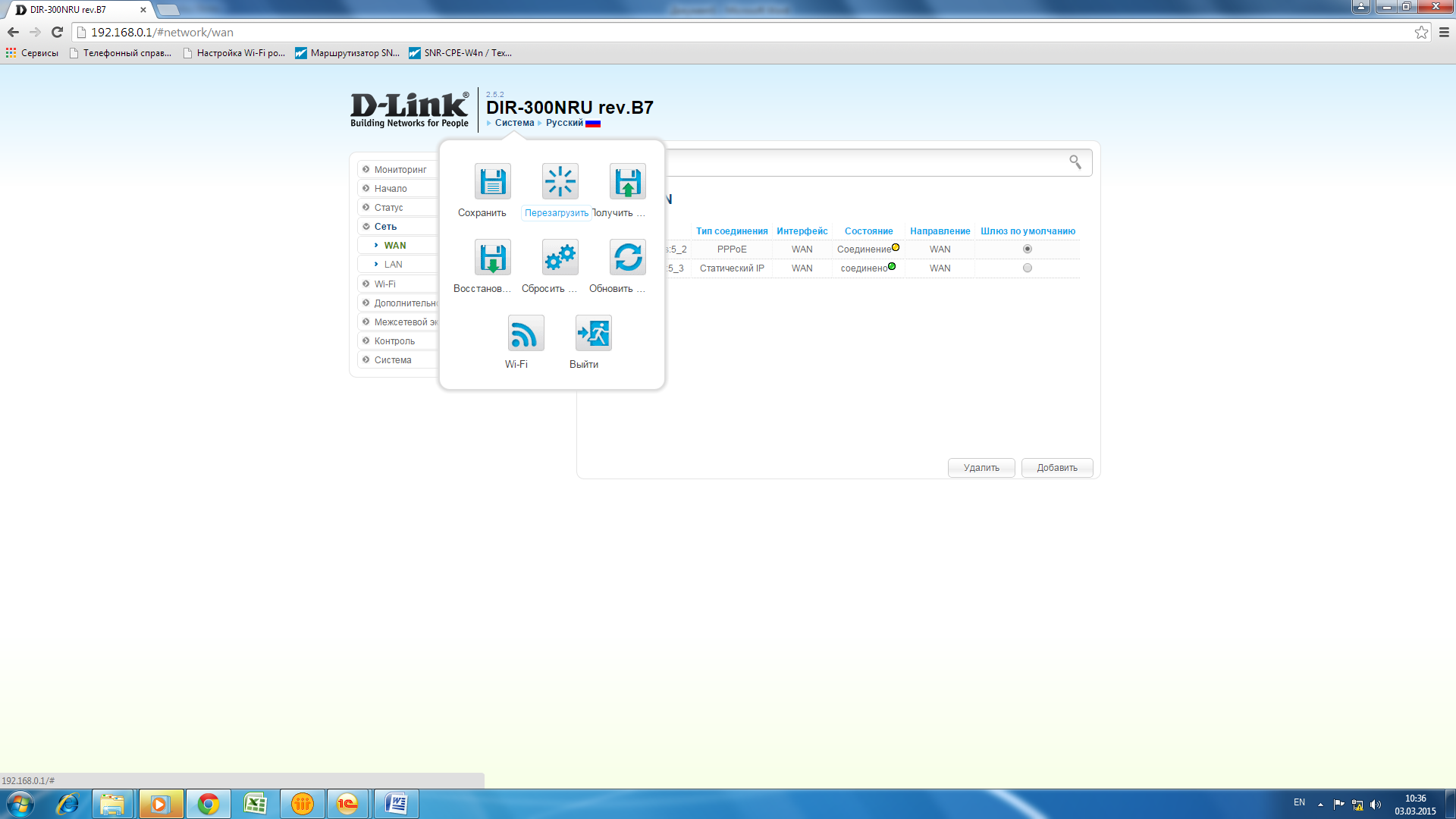

Чтобы этого не было, необходимо выбрать пункт Система. Далее Сохранить. Далее Перезагрузить. Тогда в 90% случаях роутер не скинет настройки при аварийном отключении от питания.

Настройка PPPoEзавершена.

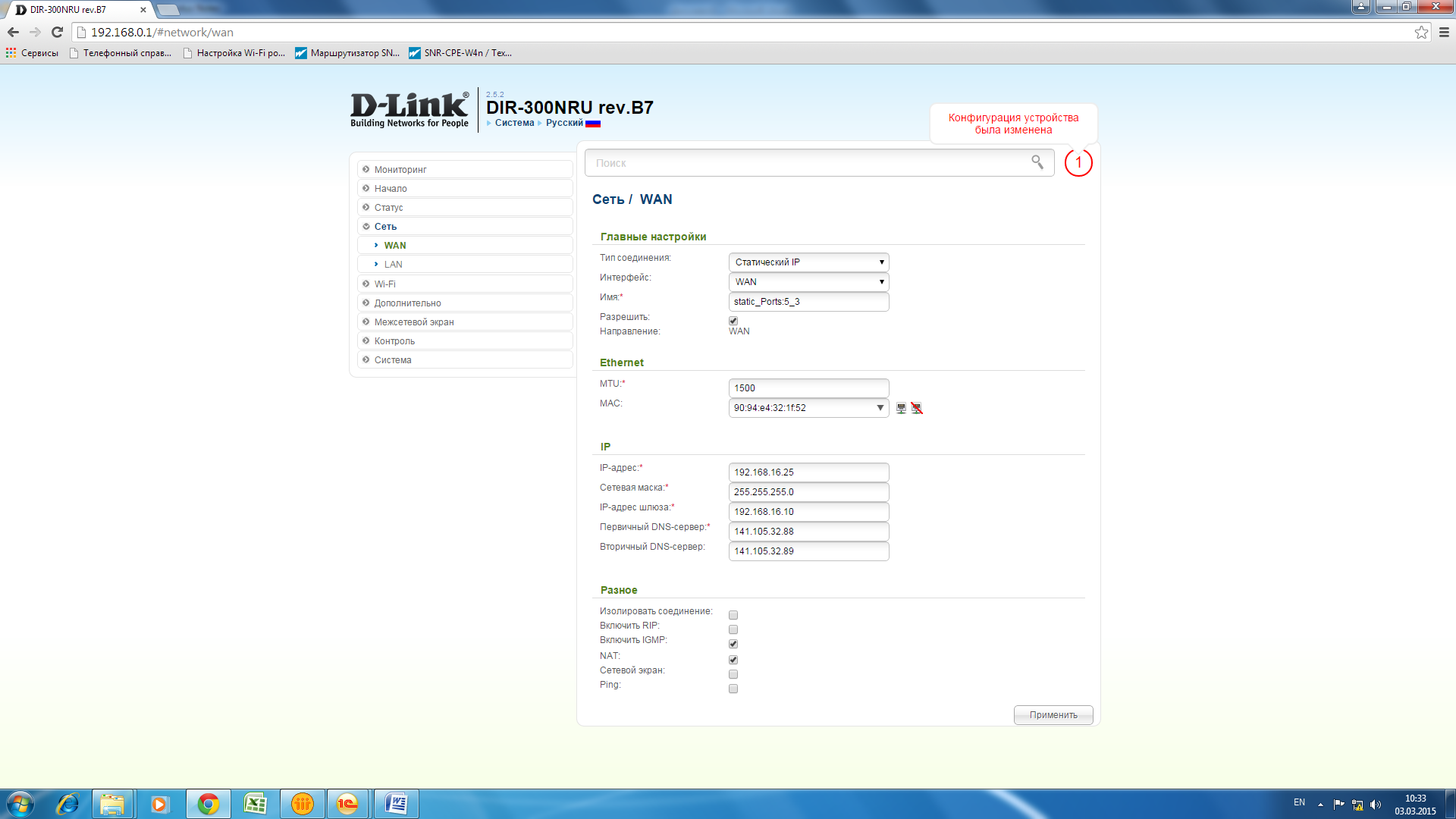

Далее необходимо настроить соединение StaticIP. (Статическое IP) .

Выбрать Сеть – WAN . Добавляем новое соединение. (Кнопка добавить). В меню выбираем Статический IP.

Настраиваем категорию» IP» и «Разное».

IP адрес – на самом деле можно ставить все что угодно после после 192.168. (можно ставить данные, как в примере)КРОМЕ 0 – иначе зациклите роутер на самого себя

Сетевая маска – стандартная.

IPадрес шлюза – первые три группы цифр должны совпадать, последняя группа цифр МЕНЬШЕ чем IP адрес .

Первичный DNSсервер –один из DNSсерверов компании ТТК. У нас это 141.105.32.88 и вторичный DNSсервер 141.105.32.89. Обязательно прописать 2 сервера.

В «Разное» поставить именно такие «галочки».

Все это сохранить и перезагрузить роутер.

Настройка соединений завершена, при включении кабеля в порт WANинтернет должен появиться на всех устройствах , подключенных к роутеру.

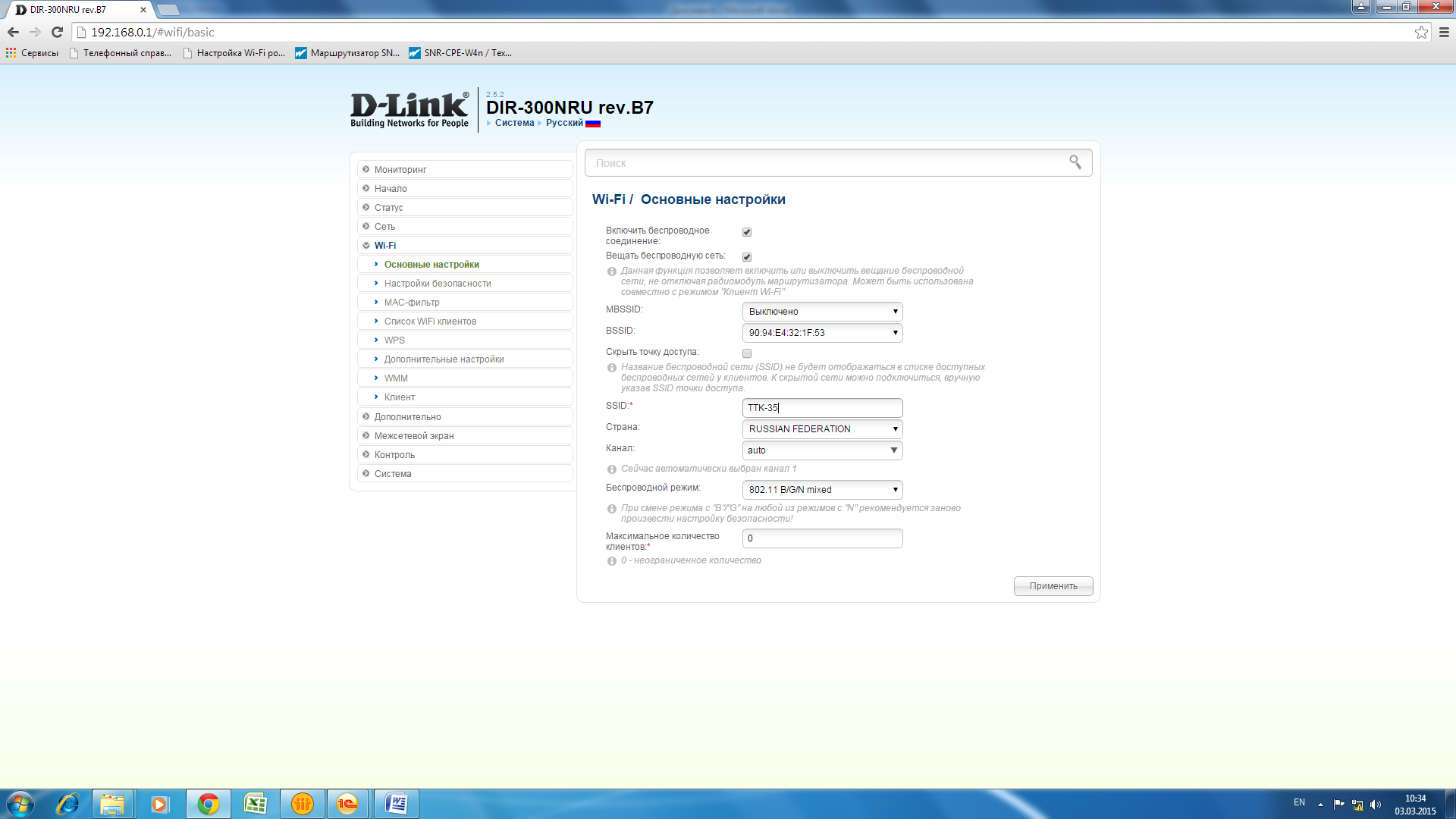

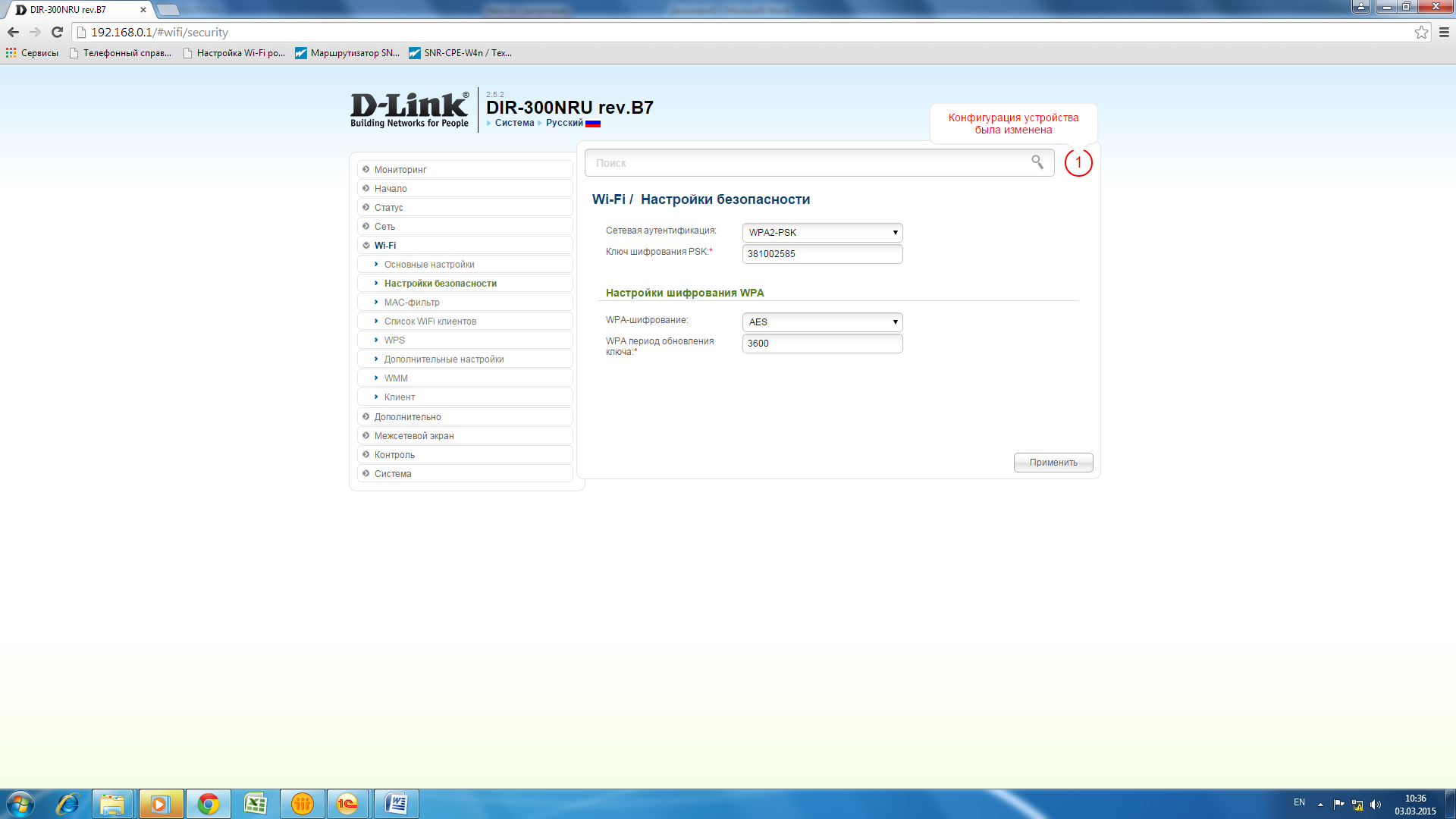

Далее необходимо настроить WiFi. В настройку входит : изменить название сети и защита сети от несанкционированного доступа.

Далее необходимо настроить WiFi. В настройку входит : изменить название сети и защита сети от несанкционированного доступа.

Больше никаких настроек трогать не надо.

Нажимаем «Изменить». И сохраняем данные. И Перезагружаем.

Поделиться с друзьями: