Ссылка на видеокамеры установленных на дорогах г.Улан-Удэ

На прошлой неделе южнокорейский ИБ-специалист Пирр Ким (Pierre Kim) опубликовалподробное описание ряда уязвимостей, обнаруженных им в прошивке роутеров D-Link DIR 850L. Исследователь даже не попытался предварительно уведомить производителя о проблемах, так как он в начале 2017 года уже обнаруживал похожие баги в других продуктах D-Link, и тогда компания проигнорировала все его попытки выйти на связь. В результате патчей для найденных Кимом проблем пока нет.

Теперь по примеру Кима поступили и специалисты компании Embedi. Исследователи раскрыли информацию о трех уязвимостях в маршрутизаторах D-Link, причем две из трех проблем пока не были исправлены. Специалисты пишут, что пытались связаться с представителями D-Link три месяца, но «взаимодействие с разработчиками не принесло никаких плодов».

Эксперты обнаружили проблемы в моделях DIR890L, DIR885L и DIR895L, а также подозревают, что другие устройства из серии DIR8xx D-Link тоже могут быть уязвимы.

Согласно официальному отчету специалистов, инженеры D-Link все же выпустили исправление для одной из перечисленных проблем, однако исследователи не сообщают, для какой именно. Специалисты Embedi лишь подчеркивают, что все три проблемы представляют большую опасность и выражают опасение, что уязвимые роутеры могут стать частью IoT-ботнетов. В качестве доказательства своих слов специалисты модифицировали известного IoT-вредоноса Mirai, без труда «научив» его атаковать уязвимые маршрутизаторы.

С выводами специалистов согласен и известный ИБ-эксперт, глава GDI Fondation Виктор Геверс (Victor Gevers). Он сообщает, что при помощи Shodan удалось обнаружить 98 513 уязвимых роутеров D-Link. Большинство проблемных устройств находятся в Южной Корее (25 000), Сингапуре (15 600) и Канаде (11 600).

Эксперты компании G DATA сообщают об обнаружении необычной вымогательской малвари. Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что малварь использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее, специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

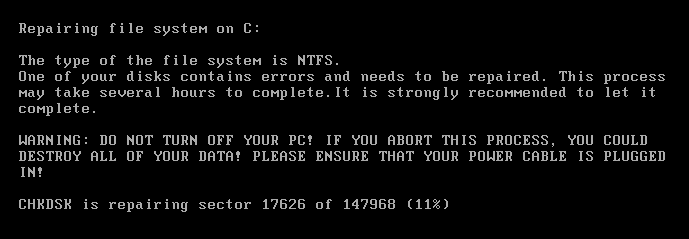

Запуск этого .exe файла приводит к падению системы в «синий экран смерти» и последующей перезагрузке. Эксперты G DATA полагают, что перед ребутом вредонос вмешивается в работу MBR, с целью перехвата управления процессом загрузки.

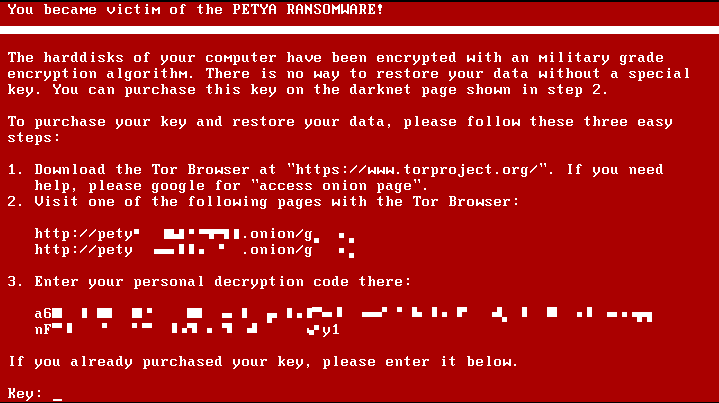

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

С 1 Апреля прекращают работу договорники,это значит что время подключения и устранение аварий будет производиться своими силами!!!

Поделиться с друзьями: