На прошлой неделе южнокорейский ИБ-специалист Пирр Ким (Pierre Kim) опубликовалподробное описание ряда уязвимостей, обнаруженных им в прошивке роутеров D-Link DIR 850L. Исследователь даже не попытался предварительно уведомить производителя о проблемах, так как он в начале 2017 года уже обнаруживал похожие баги в других продуктах D-Link, и тогда компания проигнорировала все его попытки выйти на связь. В результате патчей для найденных Кимом проблем пока нет.

Теперь по примеру Кима поступили и специалисты компании Embedi. Исследователи раскрыли информацию о трех уязвимостях в маршрутизаторах D-Link, причем две из трех проблем пока не были исправлены. Специалисты пишут, что пытались связаться с представителями D-Link три месяца, но «взаимодействие с разработчиками не принесло никаких плодов».

Эксперты обнаружили проблемы в моделях DIR890L, DIR885L и DIR895L, а также подозревают, что другие устройства из серии DIR8xx D-Link тоже могут быть уязвимы.

- Первая уязвимость позволяет атакующему адресовать специальный HTTP-запрос встроенному веб-серверу устройства, что в итоге поможет узнать учетные данные жертвы (эксплоит).

- Вторая уязвимость представляет собой переполнение стека в HNAP и позволяет злоумышленнику выполнить на устройстве произвольный код, а также получить root-привилегии посредством простого HTTP-запроса (эксплоит).

- Третья проблема помогает атакующему обновить фреймворк уязвимого роутера (эксплоит).

Согласно официальному отчету специалистов, инженеры D-Link все же выпустили исправление для одной из перечисленных проблем, однако исследователи не сообщают, для какой именно. Специалисты Embedi лишь подчеркивают, что все три проблемы представляют большую опасность и выражают опасение, что уязвимые роутеры могут стать частью IoT-ботнетов. В качестве доказательства своих слов специалисты модифицировали известного IoT-вредоноса Mirai, без труда «научив» его атаковать уязвимые маршрутизаторы.

С выводами специалистов согласен и известный ИБ-эксперт, глава GDI Fondation Виктор Геверс (Victor Gevers). Он сообщает, что при помощи Shodan удалось обнаружить 98 513 уязвимых роутеров D-Link. Большинство проблемных устройств находятся в Южной Корее (25 000), Сингапуре (15 600) и Канаде (11 600).

Эксперты компании G DATA сообщают об обнаружении необычной вымогательской малвари. Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что малварь использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее, специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

Запуск этого .exe файла приводит к падению системы в «синий экран смерти» и последующей перезагрузке. Эксперты G DATA полагают, что перед ребутом вредонос вмешивается в работу MBR, с целью перехвата управления процессом загрузки.

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

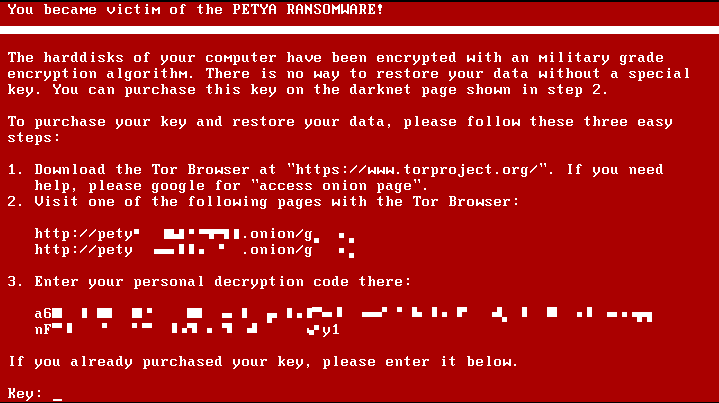

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

С 1 Апреля прекращают работу договорники,это значит что время подключения и устранение аварий будет производиться своими силами!!!

Оборудование установленное в домах

Управляемый коммутатор 2 уровня с 24 портами 10/100Base-TX и 2 комбо-портами 100/1000Base-T/SFP

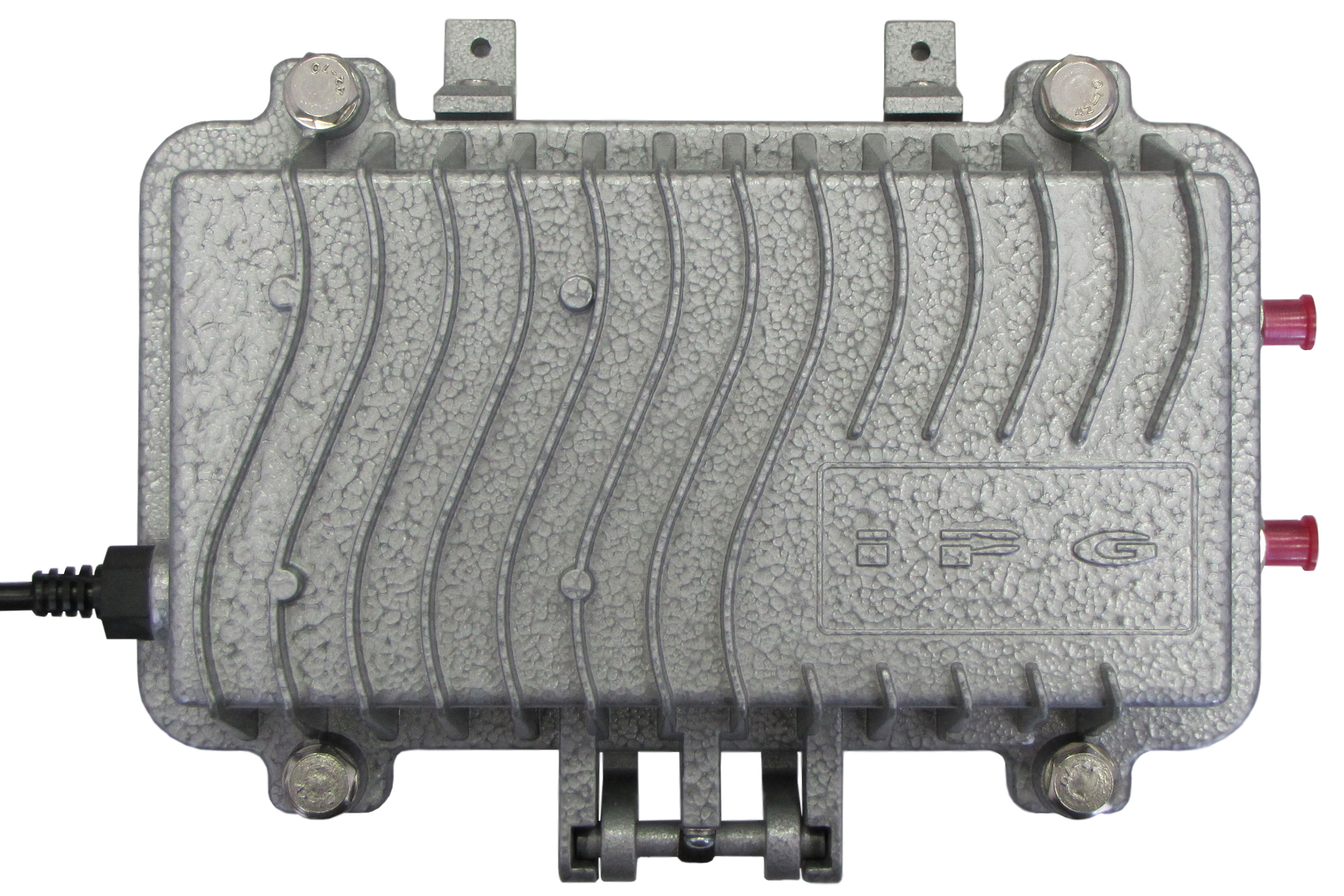

Оптические узлы доступа серии ONT-F20 предназначены для преобразования оптических анало-говых и цифровых сигналов, транслируемых по оптоволоконным сетям кольцевой архитектуры, в радиочастотные телевизионные сигналы с последующим их усилением до уровня, достаточного для распределения сигнала на 150-200 абонентских отводов.

Отличительными особенностями оптических узлов серии ONT-F20, разработанных на осно-ве новейших интегральных арсенид-галлиевых высокочастотных усилителей, являются:

- Автоматическое резервирование входного сигнала по двум оптическим входам, что позволяет использовать оптический узел в гибридных сетях кольцевой архитектуры.

- Высокий уровень выходного радиочастотного сигнала.

- Высокое качество транслируемых телевизионных сигналов, обеспечиваемое низким уровнем не-линейных искажений второго и третьего порядка (CSO и CTB) и низким эквивалентным шумовым током входной оптической сборки.

- Возможность оперативной и дистанционной регулировки наклона амплитудно-частотной харак-теристики для компенсации частотнозависимого затухания сигналов в последующей коаксиаль-ной линии (кабельное эквалайзирование).

- Возможность оперативной и дистанционной регулировки уровня выходного радиочастотного сигнала.

- Стабильный уровень выходного сигнала в широком диапазоне входной оптической мощности, обеспечиваемый системой автоматического регулирования усиления (АРУ).

- Цифровое управление всеми системами изделия.

- Дистанционное управление и мониторинг по сети Ethernet. По протоколу SNMP дистанционно контролируются: входная оптическая мощность, уровень выходного композитного ВЧ сигнала, уровни аттенюации и эквалайзирования, температура, напряжения питания, состояние сухого контакта охранной сигнализации.

Оптические узлы доступа серии ONT-F20 разработаны и производятся в соответствии с техниче-скими условиями ШКРН 433738.001ТУ на «Аппаратуру широкополосного оптического доступа «ТАРОС».

Наиболее эффективное и оптимальное использование оптических узлов доступа серии ONT-F20 обеспечивается в составе аппаратного комплекса «ТАРОС», разработанного и производимого НТО «ИРЭ-Полюс».

Аппаратура «ТАРОС» включает полный комплект передающих, транслирующих, приемных и рас-пределительных устройств, позволяющих сформировать оптический сегмент гибридной волоконно-коаксиальной сети КТВ любой конфигурации и протяженности.

оптических узлов доступа ONT-F20-116-220-D20-С

| Характеристика | Значение |

| Число оптических входов | 2 |

| Длина волны входного оптического излучения | 1100…1650 нм |

| Номинальный диапазон входной оптической мощности | -8…+2 дБм |

| Полоса пропускания радиочастотного сигнала | 40…870 МГц |

| Неравномерность амплитудно-частотной характеристики | ± 0,7 дБ |

| Регулируемый наклон кабельного эквалайзирования | 0…+10 дБ |

| Уровень выходного сигнала (несущей изображения)* | 114 дБмкВ/канал |

| Отношение несущая/шум (CNR) | не менее 52 дБ |

| Интермодуляционные искажения второго порядка (CSO)* | не более -65 дБ |

| Интермодуляционные искажения третьего порядка (CTB)* | не более -65 дБ |

| Уровень перекрёстной модуляции (XPM)* | не более -65 дБ |

| Напряжение питания (переменного тока) | 180…240 В |

| Потребляемая мощность | 22 Вт |

| Рабочая температура | -40…+50 °С |

| Габаритные размеры | 252 х 180 х124 мм |

Оптические узлы серии ONT-F20 производства НТО «ИРЭ-Поюс» в настоящее время используются многими отечественными операторами КТВ, в частности крупнейшими российскими операторами «ЭР-Телеком Холдинг» и «Мостелеком».

Общие положения Настоящие технические требования распространяются на антивандальные шкафы, ис- пользуемые для размещения телекоммуникационного оборудования узлов доступа МСС, на лестничных площадках жилых зданий. Техническое описание антивандального шкафа этажной установки Шкаф состоит: - основная часть (корпус); - дверь шкафа; - элементы крепления оборудования.

Основная часть представляет собой металлическую конструкцию, сваренную в форме бокса, без лицевой стенки. Основная часть шкафа выполняется из металла толщиной 1,5 мм. Конструкцией шкафа предусмотрены: - 4 отверстия для ввода труб слаботочных кабельных каналов; - 8 отверстий для прокладки абонентского кабеля и кабелей электромагистрали; - 6 отверстий для крепления шкафа к стене (отверстия усиленны металлическими плаcтинами) - болт заземления.

Основная часть крепится к стене при помощи 6-и анкер болтов ø12 мм. Дверь шкафа представляет собой сварную металлическую конструкцию, которая предна- значена для закрытия лицевой стороны основной части шкафа.

Дверь выполняется из металла толщиной 2 мм, с усиливающими конструкцию металлическими ребрами жесткости, наварен- ными на внутреннюю сторону двери. Конструкция петель двери предусматривает возможность замены двери шкафа.

Крепление оборудования позволяет выполнять вертикальную установку оборудования. Крепление представляет собой металлический уголок с выполненными отверстиями для креп- ления оборудования.

Уголки крепятся к стойке шкафа при помощи стандартного комплекта кре- пежа оборудования для монтажа в стойку. Общие характеристики шкафа: - вес – 20 кг; - температура эксплуатации – от минус 60° С до плюс 70° С; - шкаф предназначен для установки на стены зданий из железобетонных плит или кирпича.

Технические требования к антивандальному шкафу этажной установки

1. Общие технические требования.

1.1 Шкаф должен соответствовать данным техническим требованиям.

1.2 Шкаф должен строго соответствовать геометрическим размерам указанным в сборочных чертежах к шкафу (чертежи шкафа приложены к ТТ отдельным приложением).

1.3 Шкаф не должен иметь острых кромок или зазубрин в местах технологических вырезов или краев шкафа.

2. Требования к конструкции шкафа.

2.1 Основная часть шкафа должна быть выполнена из холоднокатаного листового металла тол- щиной 1,5 мм.

2.2 Дверь шкафа должна быть выполнена из холоднокатаного листового металла толщиной 2мм.

2.3 Все поверхности шкафа должны быть окрашены порошковой краской нейтрального цвета (серый и т.п.). 2.4 Шпилька (болт) заземления должен иметь размеры М8х30 и комплектоваться 2-я шайбами и 2-я гайками М8.

2.5 Шкаф должен комплектоваться 4-я уголками для крепления оборудования.

Поделиться с друзьями: