На прошлой неделе южнокорейский ИБ-специалист Пирр Ким (Pierre Kim) опубликовалподробное описание ряда уязвимостей, обнаруженных им в прошивке роутеров D-Link DIR 850L. Исследователь даже не попытался предварительно уведомить производителя о проблемах, так как он в начале 2017 года уже обнаруживал похожие баги в других продуктах D-Link, и тогда компания проигнорировала все его попытки выйти на связь. В результате патчей для найденных Кимом проблем пока нет.

Теперь по примеру Кима поступили и специалисты компании Embedi. Исследователи раскрыли информацию о трех уязвимостях в маршрутизаторах D-Link, причем две из трех проблем пока не были исправлены. Специалисты пишут, что пытались связаться с представителями D-Link три месяца, но «взаимодействие с разработчиками не принесло никаких плодов».

Эксперты обнаружили проблемы в моделях DIR890L, DIR885L и DIR895L, а также подозревают, что другие устройства из серии DIR8xx D-Link тоже могут быть уязвимы.

- Первая уязвимость позволяет атакующему адресовать специальный HTTP-запрос встроенному веб-серверу устройства, что в итоге поможет узнать учетные данные жертвы (эксплоит).

- Вторая уязвимость представляет собой переполнение стека в HNAP и позволяет злоумышленнику выполнить на устройстве произвольный код, а также получить root-привилегии посредством простого HTTP-запроса (эксплоит).

- Третья проблема помогает атакующему обновить фреймворк уязвимого роутера (эксплоит).

Согласно официальному отчету специалистов, инженеры D-Link все же выпустили исправление для одной из перечисленных проблем, однако исследователи не сообщают, для какой именно. Специалисты Embedi лишь подчеркивают, что все три проблемы представляют большую опасность и выражают опасение, что уязвимые роутеры могут стать частью IoT-ботнетов. В качестве доказательства своих слов специалисты модифицировали известного IoT-вредоноса Mirai, без труда «научив» его атаковать уязвимые маршрутизаторы.

С выводами специалистов согласен и известный ИБ-эксперт, глава GDI Fondation Виктор Геверс (Victor Gevers). Он сообщает, что при помощи Shodan удалось обнаружить 98 513 уязвимых роутеров D-Link. Большинство проблемных устройств находятся в Южной Корее (25 000), Сингапуре (15 600) и Канаде (11 600).

Эксперты компании G DATA сообщают об обнаружении необычной вымогательской малвари. Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что малварь использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее, специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

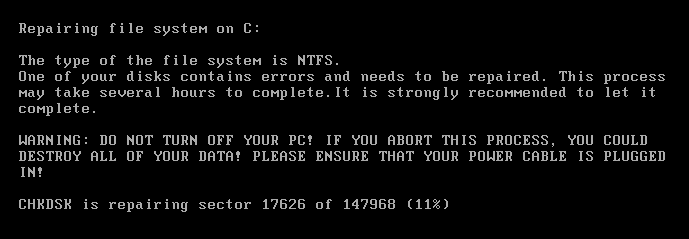

Запуск этого .exe файла приводит к падению системы в «синий экран смерти» и последующей перезагрузке. Эксперты G DATA полагают, что перед ребутом вредонос вмешивается в работу MBR, с целью перехвата управления процессом загрузки.

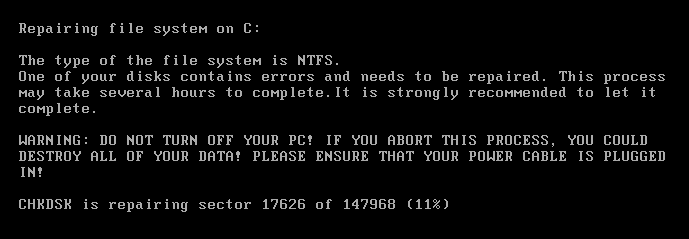

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

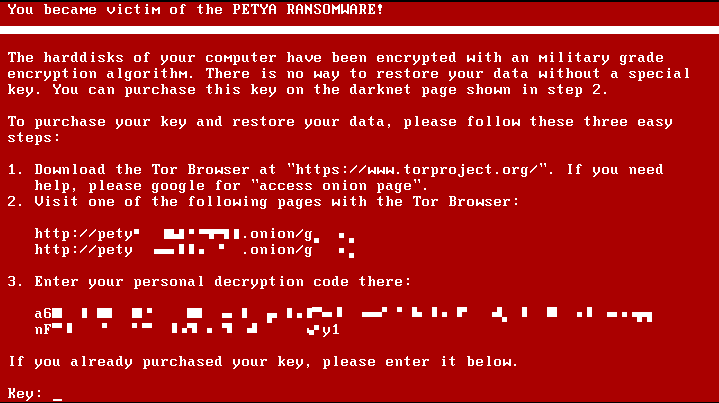

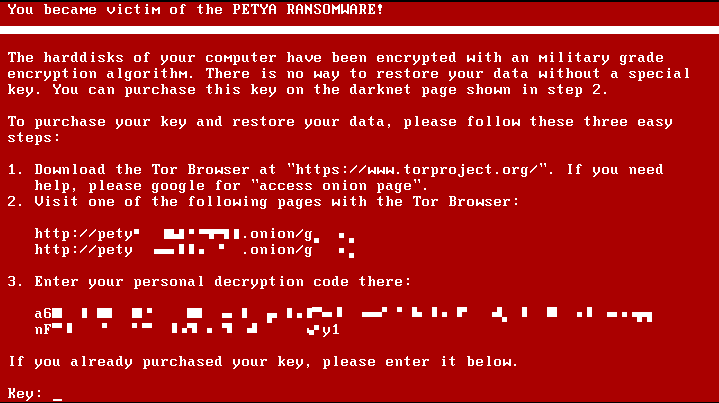

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

С 1 Апреля прекращают работу договорники,это значит что время подключения и устранение аварий будет производиться своими силами!!!

Новости

На прошлой неделе южнокорейский ИБ-специалист Пирр Ким (Pierre Kim) опубликовалподробное описание ряда уязвимостей, обнаруженных им в прошивке роутеров D-Link DIR 850L. Исследователь даже не попытался предварительно уведомить производителя о проблемах, так как он в начале 2017 года уже обнаруживал похожие баги в других продуктах D-Link, и тогда компания проигнорировала все его попытки выйти на связь. В результате патчей для найденных Кимом проблем пока нет.

Теперь по примеру Кима поступили и специалисты компании Embedi. Исследователи раскрыли информацию о трех уязвимостях в маршрутизаторах D-Link, причем две из трех проблем пока не были исправлены. Специалисты пишут, что пытались связаться с представителями D-Link три месяца, но «взаимодействие с разработчиками не принесло никаких плодов».

Эксперты обнаружили проблемы в моделях DIR890L, DIR885L и DIR895L, а также подозревают, что другие устройства из серии DIR8xx D-Link тоже могут быть уязвимы.

- Первая уязвимость позволяет атакующему адресовать специальный HTTP-запрос встроенному веб-серверу устройства, что в итоге поможет узнать учетные данные жертвы (эксплоит).

- Вторая уязвимость представляет собой переполнение стека в HNAP и позволяет злоумышленнику выполнить на устройстве произвольный код, а также получить root-привилегии посредством простого HTTP-запроса (эксплоит).

- Третья проблема помогает атакующему обновить фреймворк уязвимого роутера (эксплоит).

Согласно официальному отчету специалистов, инженеры D-Link все же выпустили исправление для одной из перечисленных проблем, однако исследователи не сообщают, для какой именно. Специалисты Embedi лишь подчеркивают, что все три проблемы представляют большую опасность и выражают опасение, что уязвимые роутеры могут стать частью IoT-ботнетов. В качестве доказательства своих слов специалисты модифицировали известного IoT-вредоноса Mirai, без труда «научив» его атаковать уязвимые маршрутизаторы.

С выводами специалистов согласен и известный ИБ-эксперт, глава GDI Fondation Виктор Геверс (Victor Gevers). Он сообщает, что при помощи Shodan удалось обнаружить 98 513 уязвимых роутеров D-Link. Большинство проблемных устройств находятся в Южной Корее (25 000), Сингапуре (15 600) и Канаде (11 600).

Эксперты компании G DATA сообщают об обнаружении необычной вымогательской малвари. Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что малварь использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее, специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

Запуск этого .exe файла приводит к падению системы в «синий экран смерти» и последующей перезагрузке. Эксперты G DATA полагают, что перед ребутом вредонос вмешивается в работу MBR, с целью перехвата управления процессом загрузки.

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

С 1 Апреля прекращают работу договорники,это значит что время подключения и устранение аварий будет производиться своими силами!!!

Нас разблокировали!!!

Спасибо огромное за терпение,наш сайт снова заработал и будет работать в обычном режими!!!

Сегодня будет происходить работы на сети.Перевод со старой схемы IP адресов на новую.

Затронут УА 67-10 Терешковой 2

В офисах города Улан-Удэ появились в продаже новые маршрутизаторы

Совершение звонков через Интернет для дома и небольшого офиса

VOIP-маршрутизатор DVG-5402SP позволяет использовать соединение с кабельным / DSL-модемом для совершения недорогих звонков через Интернет. Это устройство сочетает в себе преимущества современной технологии Voice over IP с расширенными коммуникационными функциями. DVG-5402SP позволяет подключить до двух телефонных аппаратов.

Хорошее качество передачи голоса

DVG-5402SP поддерживает функции QoS, что обеспечивает качество передачи и приема голоса, сходное с использованием обычной телефонной связи. Помимо этого данный VOIP-маршрутизатор поддерживает множество полезных функций, включая отображение идентификатора звонящего, трехстороннюю конференцию, телефонную книгу, ускоренный набор, hot line. Все это обеспечивает удобство пользователя при наборе номера и приеме телефонных звонков.

Функции безопасности

DVG-5402SP поддерживает опцию Voice VLAN, что позволяет избежать прослушивания проводимых переговоров. Кроме того, устройство оснащено портом PSTN с функцией «lifeline», что позволяет совершать звонки через ТфОП в случае отсутствия соединения с Интернет (например, при пропадании питания). В результате существует возможность организовать непрерывную телефонную связь.

Встроенный 4-портовый маршрутизатор

DVG-5402SP оснащен функциями маршрутизатора, обеспечивая подключение нескольких пользователей к одной широкополосной линии Интернет. 4 порта Ethernet позволяют подключить к DVG-5402SP до четырех компьютеров, которые могут получить доступ в Интернет с помощью встроенных функций NAT/DHCP-сервера.

- 2 порта FXS с разъемами RJ-11 и определением изменения полярности

- 1 порт PSTN с разъемом RJ-11 и поддержкой функции lifeline

- 1 порт WAN 10/100Base-TX с разъемом RJ-45 и автоматическим определением полярности MDI/MDIX

- 4 порта LAN 10/100Base-TX с разъемами RJ-45 и автоматическим определением полярности MDI/MDIX

Основные функции SIP - Индивидуальная учетная запись для каждого порта или общая учетная запись для всех портов

- Определение идентификатора звонящего (Caller ID)

- Прямой звонок IP-to-IP без SIP Proxy

- План нумерации (Digit Map) и Телефонная книга

- DNS SRV, SIP SRV

- Набор номера E.164 (с правилом исключения ENUM)

- Hot Line, Warm Line

- Настройка интерактивного ответа на телефонные звонки (IVR)

- Индикация ожидания сообщения (подписка)

- Визуальная индикация ожидания сообщения (подписка)

- Музыка на удержание

- Outbound Proxy

- SIP INFO

- Трехсторонняя конференция (режим Ad Hoc, требуется медиасервер)

- Основные функции звонков:

- Блокировка анонимных звонков

- Блокировка и фильтрация звонков по IP-адресу звонящего

- Переадресация звонков (занято, нет ответа, безусловная)

- История звонков (статус звонков)

- Удержание звонка

- Перевод вызова на фиксированный номер (Call park) и снятие вызова с удержания (Call Retrieve) (поддержка Proxy)

- Перевод звонка (поддержка Proxy)

- Ожидание вызова

- Имя звонившего и время звонка (FSK)

- Функция «Не беспокоить» (Do not disturb)

- Блокировка по Caller ID

Голосовые функции - Регулируемый jitter-буфер

- Эхоподавление

- Автоматическое обнаружение и переключение голоса /факса /данных

- Auto Gain Control (AGC)

- Кодеки: G.711μ/A-law, G.729A/B/AB, G.723 (6.3/5.3Кбит/с), G.726

- Генерация комфортного шума (CNG)

- Обнаружение и генерация DTMF

- In-band или Out of band DTMF event

- Packet Lost Concealment (PLC)

- Поддержка голоса / факса / модема (до 33.6Кбит/с) поверх IP

- T.30 fax bypass thought G.711

- T.38 real time FAX до 14.4Кбит/с

- Voice Activity Detection (VAD)

- Обнаружение и генерация идентификатора звонящего (Caller ID): DTMF, FSK-BellCore, FSK-ETSI

Настройка/Управление - Automatic Provisioning (за исключением опции TR069/TR104)

- Web-интерфейс управления пользователя

- Интерфейс пользователя TELNET

- Сохранение и восстановление конфигурационного файла через Web-интерфейс

- История звонков (полученные, пропущенные, заблокированные вызовы)

- Call Detail Record (CDR)

- Синхронизация времени согласно NTP (по умолчанию с NTP-сервером D-Link)

- Защита паролем (Web-интерфейс и TELNET)

- Ping Test

- Сброс настроек к заводским

- SNMPv2 (за исключением опции TR069/TR104)

- Статические маршруты и маршруты по умолчанию

- System status

- TFTP/FTP/HTTP-клиент для обновления программного обеспечения

- Поддержка клиента TR069/TR104 (опционально)

WAN-соединение - Клиент Big Pond

- DHCP-клиент

- Аутентификация PPPoE через PAP/CHAP

- PPTP-клиент

- Статический IP-адрес

Качество обслуживания (QOS) - DiffServ (DSCP) или ToS IP Precedence tagging (WAN)

- Ограничение скорости на порту LAN

- Ограничение скорости на порту WAN (с шагом 64Кбит/с)

- Очередь приоритетов WAN-порта: сначала RTP

- 802.1Q и 802.1P Tagging (1 VID для VoIP-трафика, 1 VID для LAN-трафика)

NAT TRAVERSAL - STUN-клиент

- DDNS-клиент

- Задание диапазона портов для SIP и RTP

- Статический маршрут

Безопасность - Встроенный межсетевой экран

- Фильтрация IP-адресов

- Фильтрация на основе портов

- Фильтрация на основе MAC-адресов

- Виртуальный сервер

- DMZ

- Защита от атак Denial of Service (DoS)

- Аутентификация MD5 для SIP

- Два уровня привилегий: Administrator и User

- VPN Pass-through with Multiple Sessions (IPSec, PPTP, L2TP)

Индикаторы - Power

- Provision/Alarm

- Register

- WAN Link/Activity

- LAN Link/Activity (для 4 портов)

- Phone (для 2 портов)

- Line

Питание

- На входе: через внешний адаптер питания 100-240В, 50-60 Гц переменного тока 1А

- На выходе: 12В постоянного тока 1А

Размеры - 193 мм x 118 мм x 31 мм

Рабочая температура - От -10˚ до 40˚C

Температура хранения - От -20˚ до 60˚C

Рабочая влажность - От 10% до 90%, без образования конденсата

Влажность хранения - От 5% до 95%, без образования конденсата

Сертификаты - FCC Part 68

- CE TBR-21

Электромагнитная безопасность - FCC Class B

- CE TBR21

Изменился пакет каналов КТВ:

На всей KТВ и IPTV сети МР Байкал, проведена замена телеканала Дождь (38 позиция) на канал СТС Love

В цифровом вещании DVB_C на 86 позиции теперь включен новый телеканал "Russia Today HD",

CTC Love переместился с 86 на 38.

Перенастройка телевизоров не требуется.

Перенастройка приставок STB потребуется только в тех случаях, если у абонента не используется "Портал"

ВНИМАНИЕ БУДЬ БДИТЕЛЕН!!!

Trojan.Encoder.398

Троянец-шифровальщик, написанный на языке Delphi, является, по всей видимости, развитием вредоносной программы Trojan.Encoder.225. Ключи для шифрования получает с сервера злоумышленников.

При первом запуске копирует себя в папку \ID\ с именем ID.exe, где ID — серийный номер жесткого диска. Затем демонстрирует на экране сообщение о том, что архив поврежден, и запускает скопированный файл с каталогом по умолчанию C:\, после чего завершается.

Второй запущенный экземпляр троянца проверяет наличие каталога \ID, получает серийный номер жесткого диска и отправляет его на сервер при помощи функции InternetOpenUrlA. В ответ троянец получает от сервера конфигурационные данные в формате XML, содержащие параметры шифрования: e-mail для связи со злоумышленниками, ключ шифрования и номер алгоритма, который будет выбран для шифрования, а также часть расширения зашифрованных файлов (параметр ext).

После инициализации переменных начинается шифрование файлов. Шифрует только фиксированные диски (DRIVE_FIXED). Не шифрует файлы в следующих каталогах:

$RECYCLE.BIN, Windows,Program Files (x86), Program Files, Games, ProgramData, UpdatusUser, AppData, Application Data, Cookies, Local Settings, NetHood, PrintHood, Recent, SendTo, Главное меню, Поиски, Ссылки, System Volume Information, Recovery, NVIDIA, Intel, DrWeb Quarantine, Config.Msi, All Users, Все пользователи.

Сохраняет в каждом каталоге файл 'КАК_PАЗБЛOКИРOВАТЬ_ВАШИ_ФAЙЛЫ.txt' со следующим содержимым:

Все ваши файлы были зашифрована криптостойким алгоритмом.

Расшифровать файлы можно только имея дешифратор и уникальный для вашего ПК пароль для расшифровки.

Приобрести дешифратор вы можете в течение 7 дней после прочтения этого сообщения. В дальнейшем пароль удаляется из базы и расшифровать ваши файлы будет невозможно.

Для покупки дешфратора напишите на наш email - mrcrtools@aol.com

Если хотите убедится, что у нас действительно есть дешифратор для расшифровки ваших файлов, приложите к письму любой зашифрованный файл (кроме баз данных) и мы вышлем его расшифрованную версию.

Стоимость дешифратора 5000 рублей. Варианты оплаты вышлем также в ответе на ваше письмо.

Троянец содержит в себе обширный список расширений файлов, которые подвергаются шифрованию:

ak|.BAK|.rtf|.RTF|.pdf|.PDF|.mdb|.MDB|.b2|.B2|.mdf|.MDF|.accdb|.ACCDB|.eap|.EAP|.swf|.SWF|

.svg|.SVG|.odt|.ODT|.ppt|.PPT|.pptx|.PPTX|.xps|.XPS|.xls|.XLS|.cvs|.CVS|.dmg|.DMG|.dwg|.DWG|

.md|.MD|.elf|.ELF|.1CD|.1cd|.DBF|.dbf|.jpg|.JPG|.jpeg|.JPEG|.psd|.PSD|.rtf|.RTF|.MD|.dt|.DT|

.cf|.CF|.max|.MAX|.dxf|.DXF|.dwg|.DWG|.dds|.DDS|.3ds|.3DS|.ai|.AI|.cdr|.CDR|.svg|.SVG|

.txt|.TXT|.csv|.CSV|.7z|.7Z|.tar|.TAR|.gz|.GZ|.bakup|.BAKUP|.djvu|.DJVU|

Вредоносная программа может использовать следующие алгоритмы шифрования (в указанном порядке):

- DES

- RC2

- RC4

- RC5

- RC6

- 3DES

- Blowfish

- AES (Rijndael)

- ГОСТ 28147-89

- IDEA

- Tea

- CAST-128

- CAST-256

- ICE

- Twofish

- Serpent

- MARS

- MISTY1

Способ шифрования выбирается исходя из значения параметра, получаемого в конфигурационном XML-файле.

После первоначального цикла шифрования всех дисков запускает второй цикл, в котором шифрует базы данных 1С в каталогах Program Files и Program Files (x86).

Список расширений шифруемых файлов:

|.dbf|.DBF|.1cd|.1CD|.dt|.DT|.md|.MD|.dds|.DDS|

«ТТК платит своим абонентам»

С 13 марта по 31 декабря 2015 года при подключении высокоскоростного доступа в Интернет на сайте www.ttk.ru (кнопка «Подключиться») или www.settka.ru, ТТК оплатит* второй месяц пользования услугой в соответствии с выбранным тарифом. Предложение действительно после внесения первой абонентской платы на счет.

*Компания ТТК предоставляет скидку 50% на первые 2 месяца обслуживания при условии внесения первого абонентского платежа.

- Срок проведения акции: с 13.03.2014г по 31.12.2015г.

- Участники акции: НОВЫЕ абоненты и СУЩЕСТВУЮЩИЕ абоненты, не пользующиеся услугами компании более года, т.е. заблокированные/приостановленные.

- Абонентам, оформившим заявку на услуги ШПД, ШПД+КТВ подключение через сайты ТТК www.ttk.ru (кнопка «Подключиться») или www.settka.ru. Компания ТТК оплатит второй месяц пользования услугой, в соответствии с тарифным планом, выбранным Абонентом по Договору предоставления услуг. Предложение действительно после подписания Договора и внесения первой абонентской платы на счет.

Абоненту предоставляется скидка 100% по тарифному плану на второй месяц пользования услугой.

ВНИМАНИЕ: Если Абоненту, подавшему заявку через сайт компании по каким-либо причинам не начислена скидка по тарифному плану, тогда он должен обратиться в компанию:- Единый контактный центр компании 8 800 775 0 775

- Абонентский отдел города присутствия

Сообщаю, что на всей сети МР Байкал наблюдаются проблемы с ТВ вещанием, сильная деградация сервиса ТВ по всем каналам, кроме региональных.

Открыт ТТ 1 приоритета 799840, проблема в МСК, московские специалисты разбираются.

Просьба оповестить абон отделы, если будут обращения от клиентов, заявки на выезды техников пока открывать не нужно.

О решении проблемы сообщу дополнительно

Поделиться с друзьями: